windows AC认证服务器

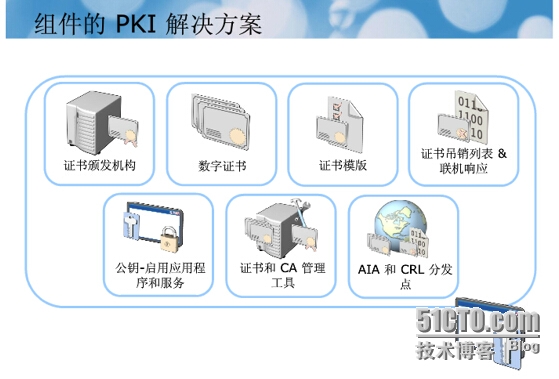

PKI/CA 主要由最终用户、认证中心和注册机构来组成。

PKI/CA 的工作原理就是通过发放和维护数字证书来建立一套信任网络,在同一信任网络中的用户通过申请到的数字证书来完成身份认证和安全处理。

一个认证中心是以它为信任源,由她维护一定范围的信任体系在该信任体系中的所有用户、服务器,都被发放一张数字证书来证明其身份已经被鉴定过,并为其发放一张数字证书,每次在进行交易的时候,通过互相检查对方的数字证书即可判别是否是本信任域中的可信体。

注册中心负责审核证书申请者的真实身份在审核通过后,负责将用户信息通过网络上传到认证中心,由认证中心负责最后的制证处理;总的来说,认证中心是面向各注册中心的,而注册中心是面向最终用户的,注册机构是用户与认证中心的中间渠道。

数字证书可用于:发送安全电子邮件、访问安全站点、网上证券交易、网上招标采购、网上办公、网上保险、网上税务、网上签约和网上银行等安全电子事务处理和安全电子交易活动。

数字证书绑定了公钥及其持有者的真实身份,它类似于现实生活中的居民***,所不同的是数字证书不再是纸质的证照,而是一段含有证书持有者身份信息并经过认证中心审核签发的电子数据,可以更加方便灵活地运用在电子商务和电子政务中。

数字证书颁发过程一般为:用户首先产生自己的密钥对,并将公共密钥及部分个人身份信息传送给认证中心。认证中心在核实身份后,将执行一些必要的步骤,以确信请求确实由用户发送而来,然后,认证中心将发给用户一个数字证书,该证书内包含用户的个人信息和他的公钥信息,同时还附有认证中心的签名信息。用户就可以使用自己的数字证书进行相关的各种活动。数字证书由独立的证书发行机构发布。数字证书各不相同,每种证书可提供不同级别的可信度。可以从证书发行机构获得您自己的数字证书。

工作原理

数字证书采用公钥体制,即利用一对互相匹配的密钥进行加密、解密。每个用户自己设定一把特定的仅为本人所知的私有密钥(私钥),用它进行解密和签名;同时设定一把公共密钥(公钥)并由本人公开,为一组用户所共享,用于加密和验证签名。当发送一份保密文件时,发送方使用接收方的公钥对数据加密,而接收方则使用自己的私钥解密,这样信息就可以安全无误地到达目的地了。通过数字的手段保证加密过程是一个不可逆过程,即只有用私有密钥才能解密。在公开密钥密码体制中,常用的一种是RSA体制。其数学原理是将一个大数分解成两个质数的乘积,加密和解密用的是两个不同的密钥。即使已知明文、密文和加密密钥(公开密钥),想要推导出解密密钥(私密密钥),在计算上是不可能的。按现在的计算机技术水平,要破解目前采用的1024位RSA密钥,需要上千年的计算时间。公开密钥技术解决了密钥发布的管理问题,商户可以公开其公开密钥,而保留其私有密钥。购物者可以用人人皆知的公开密钥对发送的信息进行加密,安全地传送给商户,然后由商户用自己的私有密钥进行解密。

数字签名工作原理:

将报文按双方约定的HASH算法计算得到一个固定位数的报文摘要。在数学上保证:只要改动报文中任何一位,重新计算出的报文摘要值就会与原先的值不相符。这样就保证了报文的不可更改性。

将该报文摘要值用发送者的私人密钥加密,然后连同原报文一起发送给接收者,而产生的报文即称数字签名。

接收方收到数字签名后,用同样的HASH算法对原报文计算出报文摘要值,然后与用发送者的公开密钥对数字签名进行解密解开的报文摘要值相比较。如相等则说明报文确实来自所称的发送者。

那为什么是对报文摘要进行加密,而不是对原报文进行加密呢?这是因为非对称加密算法(即RSA算法)非常耗时,被加密的报文越大,耗得时间越多,因此聪明的人类对其摘要进行加密,(因为报文摘要是要比原报文小得多),仍然能够起到同样的作用。这是为什么多了个报文摘要。

网络身份证(VIEID)

全称:(Virtual identity electronic identification)虚拟身份电子标识

用户也可以采用自己的私钥对信息加以处理,由于密钥仅为本人所有,这样就产生了别人无法生成的文件,也就形成了数字签名。采用数字签名,能够确认以下两点:

保证信息是由签名者自己签名发送的,签名者不能否认或难以否认

保证信息自签发后到收到为止未曾作过任何修改,签发的文件是真实文件

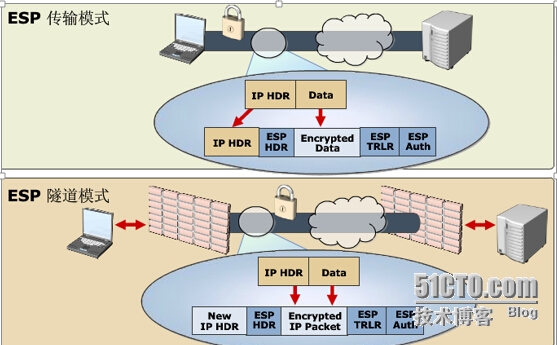

AC证书主要是满足两个设备间通信的加密作用。例如:IIS和客户端之间通过HTTPS通信;

实施的步骤如下:

1.在AD中安装AC认证服务器(证书颁发机构)

在AD中选择添加角色,详细略。

2.客户端和服务器都去信任证书颁发机构;把AC认证服务器中的根证书导出,而后分别导入两台主机中。

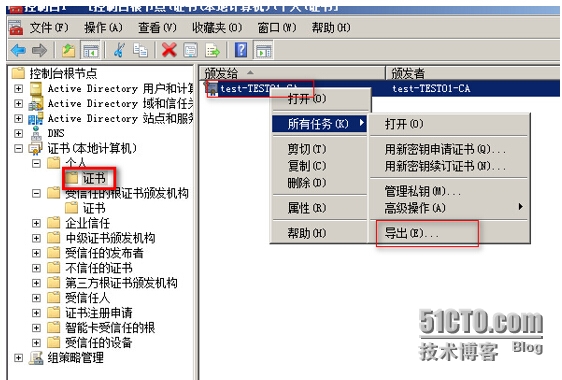

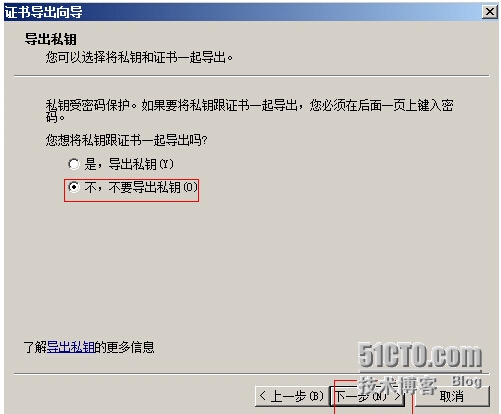

导出根证书:

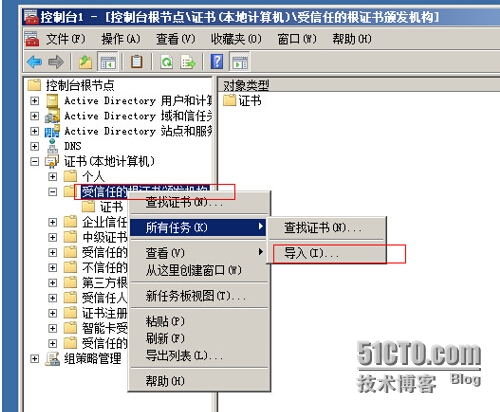

把证书分别导入两台主机中:

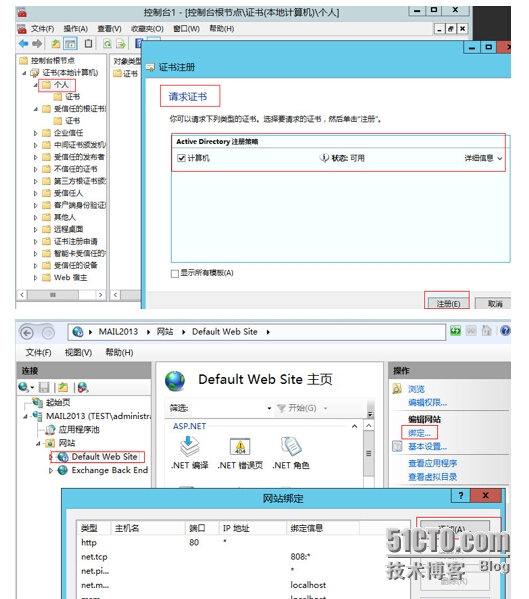

3.在IIS服务器上去申请证书,并把证书绑定到相应的IIS网站中。

只有信任了证书颁发机构,该服务器才可以去申请相应的证书

信任证书颁发机构方式:

AC安装在域控中,服务器主机加入了域环境中,只需重启设备就可以信任证书颁发机构。

AC服务器安装在成员服务器中,需要下载根证书,然后通过域策略推下去

不在域环境中的,通过手动导入根证书,使其信任证书颁发机构

证书颁发机构web注册

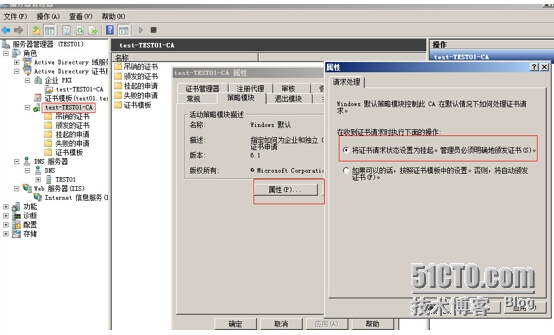

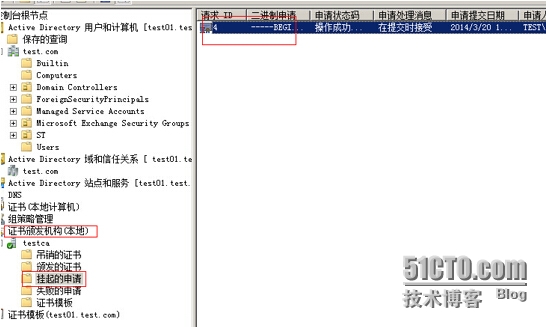

证书申请批准

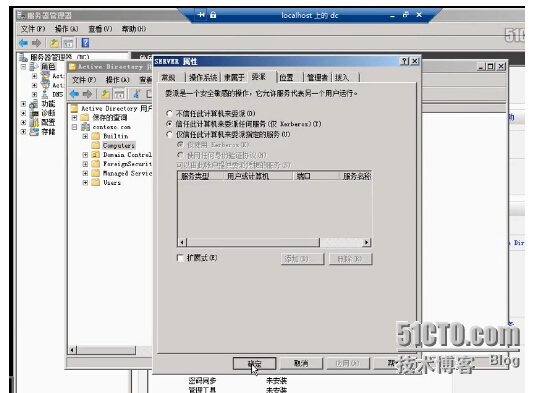

进入AC服务器:加强证书颁发的安全性

多域名证书

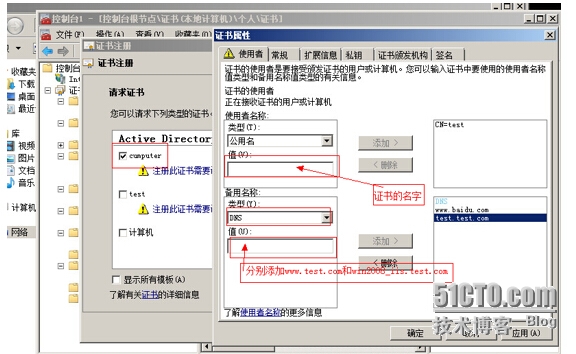

www.test.com 和win2008_iis.test.com 对应地址192.168.0.6的IIS服务器。

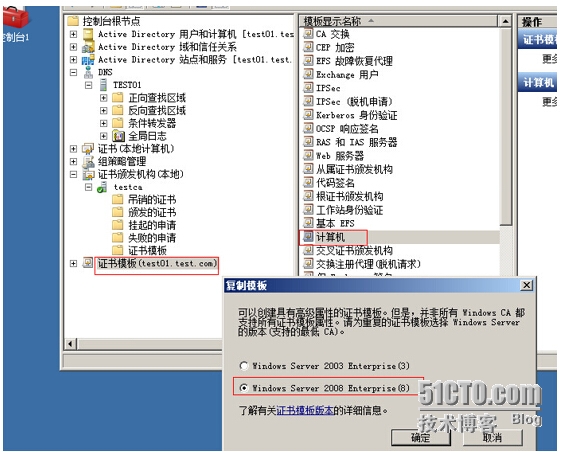

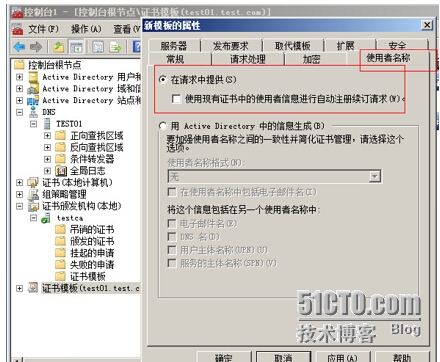

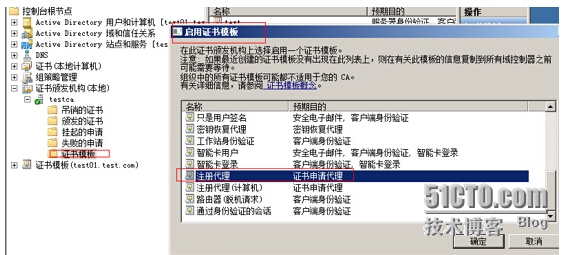

1.创建证书模板

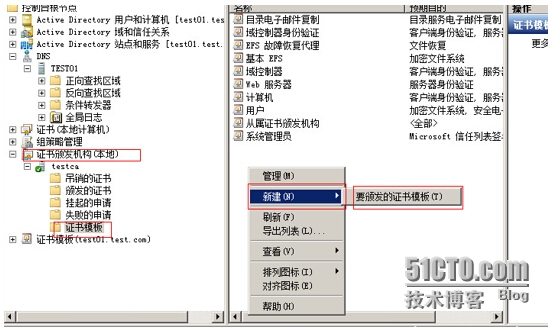

2.添加要颁发的证书模板

3. IIS服务器中申请新的证书

证书颁发机构不能开启审批

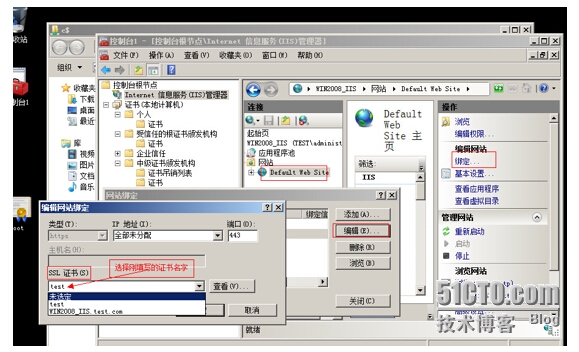

4. 绑定到相应的站点

委派管理

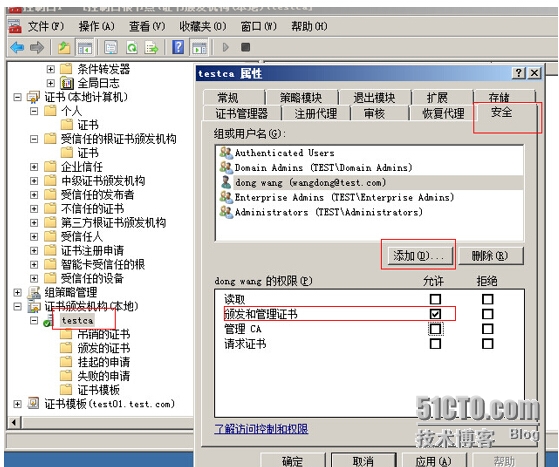

委派用户或者组去颁发和管理证书

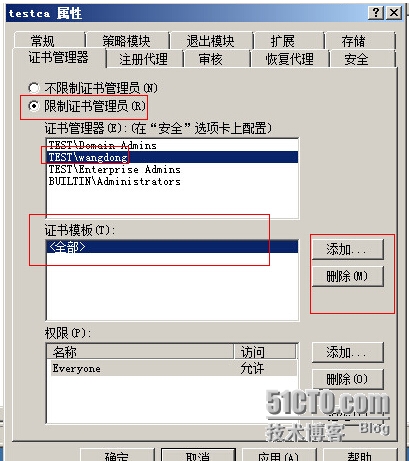

通过“证书管理器”近一步限制证书管理员的权限

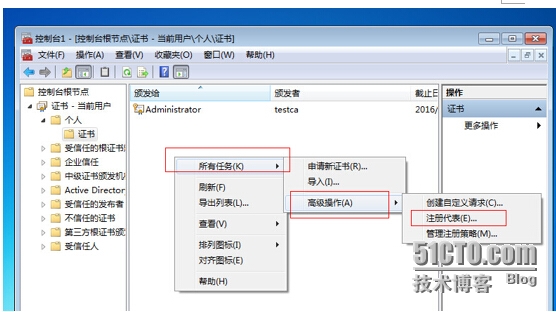

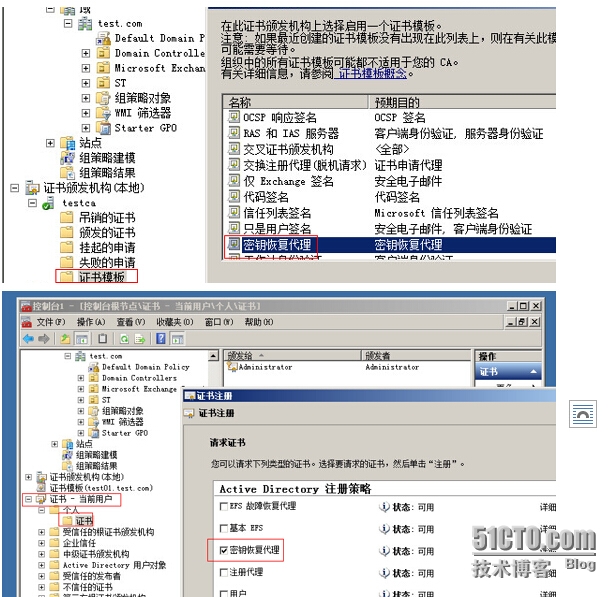

注册代理(让客户端可以替其他用户注册证书)

环境:win7客户端,AD(AC)服务器

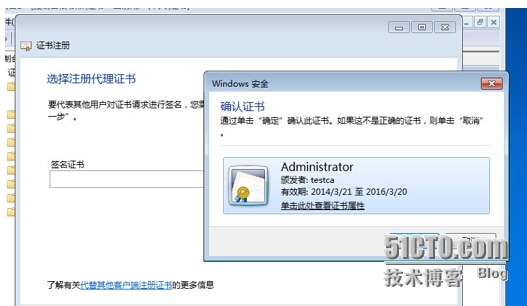

“代理认证证书”的当前客户端

选择刚刚申请的”代理证书“

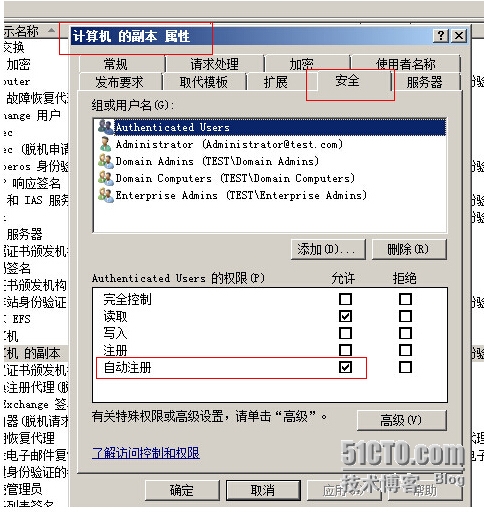

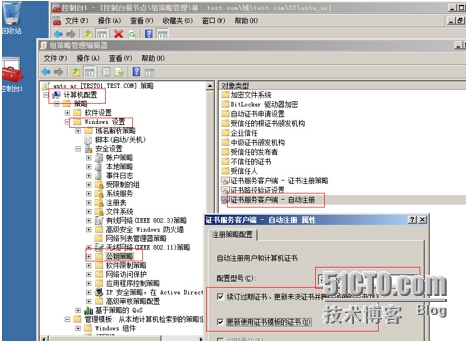

证书的自动注册

环境DC服务器(AC),成员服务器做验证

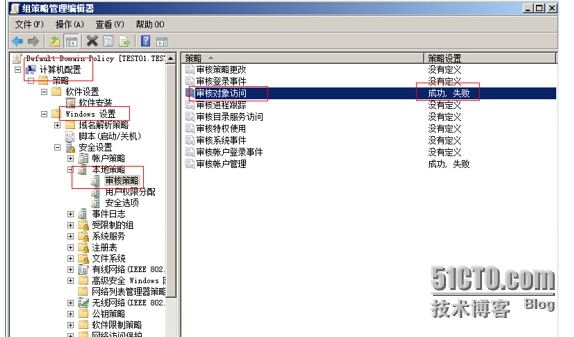

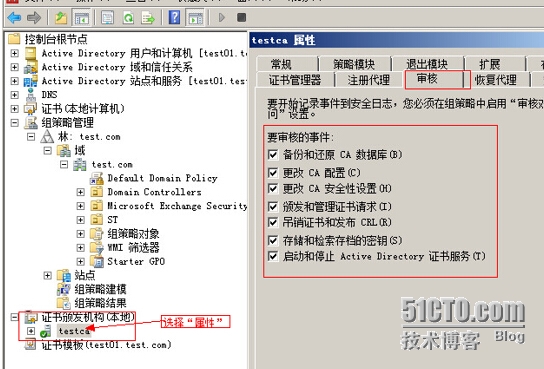

审核

环境:一台DC服务器,同时是AC服务器

审核的主要作用是,通过日志去查看证书颁发机构服务器的状态信息。

密钥恢复代理

先使用域管理员申请“密钥恢复代理”证书

再申请一个普通的证书,然后删除。而后通过相应的命令进行恢复

CA的概括:自身证书的问题;验证证书请求者的身份;向用户、计算机和服务器