【开发运维手牵手】「Linux篇」iptables用法详解和典型配置举例

一、iptables中的“四表五链”及“堵通策略”

1、“五链”

“五链”是指内核中控制网络的NetFilter定义的五个规则链,分别为

- PREROUTING, 路由前

- INPUT, 数据包流入口

- FORWARD, 转发管卡

- OUTPUT, 数据包出口

- POSTROUTING, 路由后

2、“四表”

“四表”是指,iptables的功能——filter, nat, mangle, raw.

- filter, 控制数据包是否允许进出及转发(INPUT、OUTPUT、FORWARD),可以控制的链路有

input, forward, output - nat, 控制数据包中地址转换,可以控制的链路有

prerouting, input, output, postrouting - mangle,修改数据包中的原数据,可以控制的链路有

prerouting, input, forward, output,postrouting - raw,控制nat表中连接追踪机制的启用状况,可以控制的链路有

prerouting, output

注:在centos7中,还有security表,不过这里不作介绍3、堵通策略

堵通策略是指对数据包所做的操作,一般有两种操作——“通(ACCEPT)”、“堵(DROP)”,还有一种操作很常见REJECT。

举个栗子说明REJECT和DROP之间的区别:

你向百度投了一份简历

(DROP)百度HR看了你的简历之后觉得不合适,然后把你的简历直接DROP到垃圾桶了,并没有给你任何反馈。

(REJECT)百度HR看了你的简历之后觉得不合适,但依然很贴心的给你发了邮件,明确告诉你不合适。

真实的网络环境里,绝大部分路由节点都是直接丢弃报文,用DROP的方式。

除去最常见的堵通策略,在nat表里还有Source-nat,destination-nat,masquerade三种常见的动作。

mangle表中还有MARK:打防火墙标记、RETURN:返回两种常见的动作。

二、iptables命令的语法规则

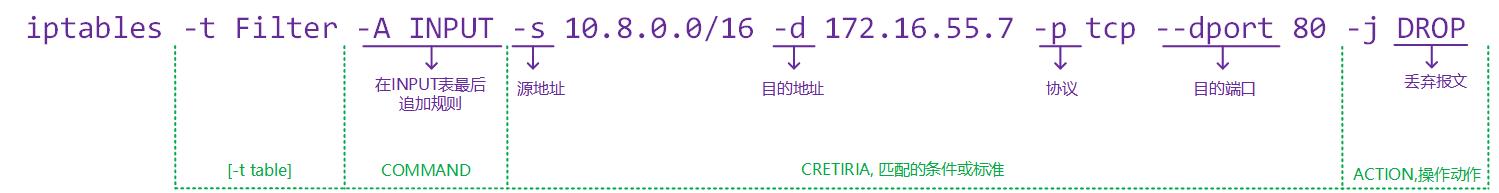

iptables [-t table] COMMAND [chain] CRETIRIA -j ACTION- -t table,是指操作的表,filter、nat、mangle或raw, 默认使用filter

- COMMAND,子命令,定义对规则的管理

- chain, 指明链路

- CRETIRIA, 匹配的条件或标准

- ACTION,操作动作

例如,不允许10.8.0.0/16子网,对本机的80/tcp端口进行访问。

iptables -t filter -A INPUT -s 10.8.0.0/16 -d 172.16.55.7 -p tcp --dport 80 -j DROP拆解

三、链管理

- -N, --new-chain chain:新建一个自定义的规则链;

- -X, --delete-chain [chain]:删除用户自定义的引用计数为0的空链;

- -F, --flush [chain]:清空指定的规则链上的规则;

- -E, --rename-chain old-chain new-chain:重命名链;

- -Z, --zero [chain [rulenum]]:置零计数器;

- -P, --policy chain target, 设置链路的默认策略

四、规则管理

- -A, --append chain rule-specification:追加新规则于指定链的尾部;

- -I, --insert chain [rulenum] rule-specification:插入新规则于指定链的指定位置,默认为首部;

- -R, --replace chain rulenum rule-specification:替换指定的规则为新的规则;

- -D, --delete chain rulenum:根据规则编号删除规则;

五、查看规则

- -L, --list [chain]:列出规则;

- -v, --verbose:详细信息;

- -vv, -vvv 更加详细的信息

- -n, --numeric:数字格式显示主机地址和端口号;

- -x, --exact:显示计数器的精确值;

- --line-numbers:列出规则时,显示其在链上的相应的编号;

- -S, --list-rules [chain]:显示指定链的所有规则;

查看规则的一般内容:

六、匹配条件

匹配条件包括通用匹配条件和扩展匹配条件。

通用匹配条件是指针对源地址、目标地址的匹配,包括单一源IP、单一源端口、单一目标IP、单一目标端口、数据包流经的网卡以及协议。

扩展匹配条件指通用匹配之外的匹配条件。

1、通用匹配条件

- -s, --source address[/mask][,...]:检查报文的源IP地址是否符合此处指定的范围,或是否等于此处给定的地址;

- -d, --destination address[/mask][,...]:检查报文的目标IP地址是否符合此处指定的范围,或是否等于此处给定的地址;

- -p, --protocol protocol:匹配报文中的协议,可用值tcp, udp, udplite, icmp, icmpv6,esp, ah, sctp, mh 或者 "all", 亦可以数字格式指明协议;

- -i, --in-interface name:限定报文仅能够从指定的接口流入;only for packets entering the INPUT, FORWARD and PREROUTING chains.

- -o, --out-interface name:限定报文仅能够从指定的接口流出;for packets entering the FORWARD, OUTPUT and POSTROUTING chains.

2、扩展匹配条件

隐含扩展匹配条件

-p tcp:可直接使用tcp扩展模块的专用选项; - --source-port,--sport port[:port] 匹配报文源端口;可以给出多个端口,但只能是连续的端口范围 ;

- --destination-port,--dport port[:port] 匹配报文目标端口;可以给出多个端口,但只能是连续的端口范围 ;

- --tcp-flags mask comp 匹配报文中的tcp协议的标志位;

Flags:包含SYN ACK FIN RST URG PSH ALL NONE;

mask:要检查的FLAGS list,以逗号分隔;

comp:在mask给定的诸多的FLAGS中,其值必须为1的FLAGS列表,余下的其值必须为0; - --syn: --tcp-flags SYN,ACK,FIN,RST SYN

-p udp:可直接使用udp协议扩展模块的专用选项:

- --source-port,--sport port[:port]

- --destination-port,--dport port[:port]

-p icmp:可直接使用icmp协议扩展模块的专用选项:

- --icmp-type {type[/code]|typename}

0/0:echo reply

8/0:echo request

七、典型配置举例

首先,把三个表清空,把自建的规则清空。

-F 清除预设表filter中所有规则链中的规则。

-X 清除预设表filter中使用者自定链中的规则。

iptables -F

iptables -X

iptables -F -t mangle

iptables -t mangle -X

iptables -F -t nat

iptables -t nat -X给INPUT、OUTPUT添加规则DROP,FORWARD为ACCEPT。

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD ACCEPT在所有网卡上打开ping功能,便于维护和检测。

iptables -A INPUT -i eth+ -p icmp --icmp-type 8 -j ACCEPT

iptables -A OUTPUT -o eth+ -p icmp --icmp-type 0 -j ACCEPT打开22端口,允许远程管理。(设定了很多的附加条件:管理机器IP必须是250,并且必须从eth0网卡进入)

iptables -A INPUT -i eth0 -s 192.168.100.250 -d 192.168.100.1 -p tcp --dport 22 -j ACCEPT

iptables -A OUTPUT -o eth0 -d 192.168.100.250 -s 192.168.100.1 -p tcp --sport 22 -j ACCEPT如果本机有虚拟机网段192.168.0.0/24,是虚拟机可以共享使用本机的物理网卡IP访问网络(SNAT)

-A POSTROUTING -s 192.168.0.0/24 -o eth0 -j SNAT --to-source 10.0.254.5映射本机物理网卡的8443端口到虚拟机192.168.0.100的443端口DNAT

-A PREROUTING -d 10.0.254.5/32 -p tcp -m tcp --dport 8443 -j DNAT --to-destination 192.168.0.100:443