1.搭建Tacacs+服务器

TACACS+(Terminal Access Controller Access Control System,终端访问控制器控制系统协议)

是在TACACS协议的基础上进行了功能增强的安全协议。该协议与RADIUS协议的功能类似,采用客户端/服务器模式实现NAS与TACACS+服务器之间的通信

(1)TACACS+的用途

TACACS+协议主要用于PPP和VPDN(Virtual Private Dial-up Network,虚拟私有拨号网络)接入用户及终端用户的AAA。

AAA是Authentication、Authorization、Accounting(认证、授权、计费)的简称,是网络安全的一种管理机制,提供了认证、授权、计费三种安全功能。

认证:确认访问网络的远程用户的身份,判断访问者是否为合法的网络用户。

授权:对不同用户赋予不同的权限,限制用户可以使用的服务。例如用户成功登录服务器后,管理员可以授权用户对服务器中的文件进行访问和打印操作。

计费:记录用户使用网络服务中的所有操作,包括使用的服务类型、起始时间、数据流量等,它不仅是一种计费手段,也对网络安全起到了监视作用。

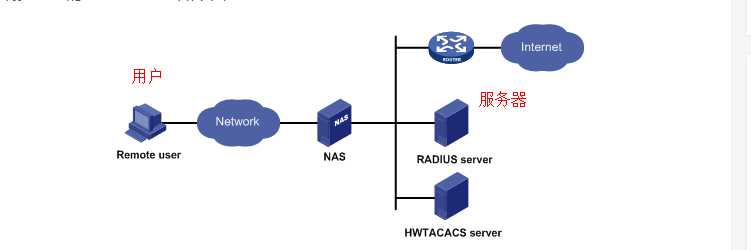

AAA一般采用客户机/服务器结构,客户端运行于NAS(Network Access Server,网络接入服务器)上,服务器上则集中管理用户信息。

NAS对于用户来讲是服务器端,对于服务器来说是客户端。AAA的基本组网结构如下图

(2)通信过程:

当用户想要通过某网络与NAS建立连接,从而获得访问其它网络的权利或取得某些网络资源的权利时,NAS起到了验证用户的作用。

NAS负责把用户的认证、授权、计费信息透传给服务器(RADIUS服务器或HWTACACS服务器),RADIUS协议或HWTACACS协议规定了NAS与服务器之间如何传递用户信息。

TACACS+的典型应用是对需要登录到设备上进行操作的终端用户进行认证、授权、计费。设备作为TACACS+的客户端,将用户名和密码发给TACACS+服务器进行验证。用户验证通过并得到授权之后可以登录到设备上进行操作。

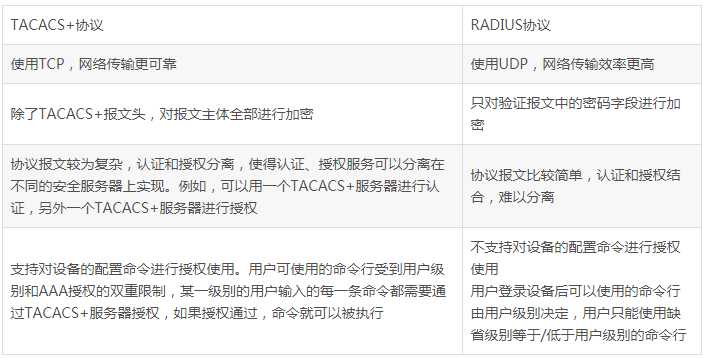

(3)Tacacs 和Radius相比较:

2.开始搭建过程:

sudo apt-get install tacacs+

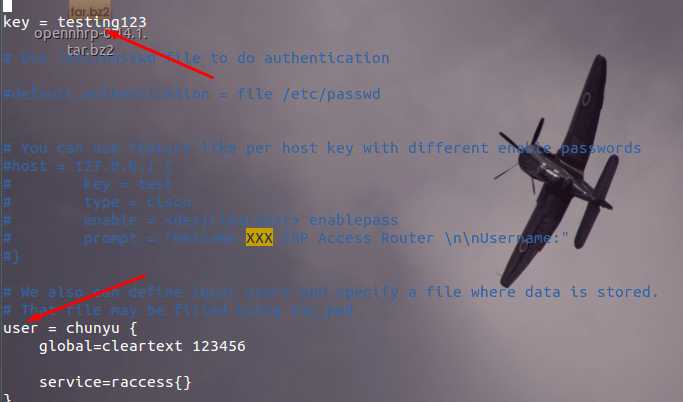

(1)编辑配置文件

sudo vi /etc/tacacs+/tac_plus.conf

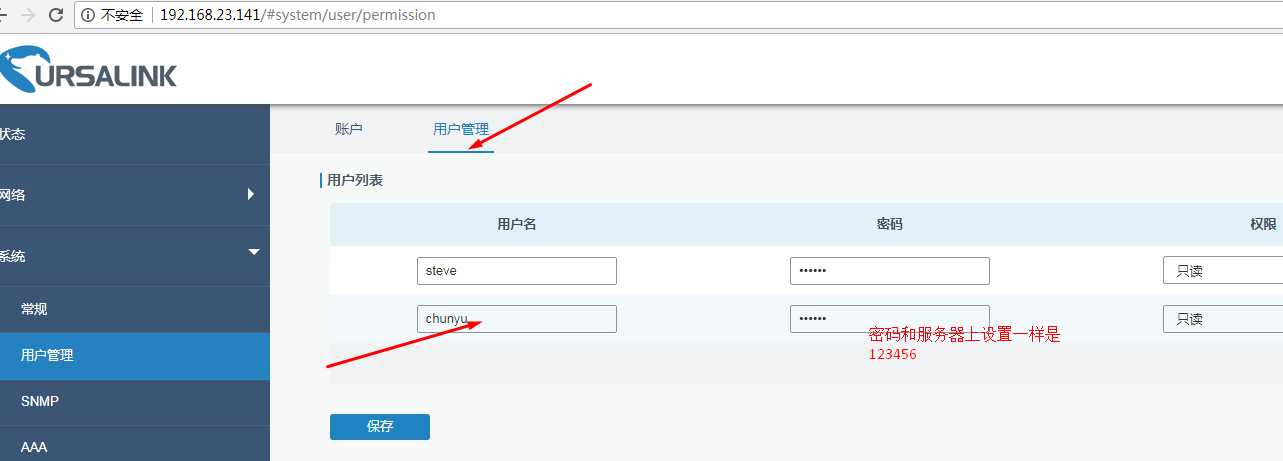

testing123是tacacs+服务器和tacacs+客户端(即我们的ursalink router)交互的密码。

chunyu则是访问ursalink router的用户名,123456则是密码。

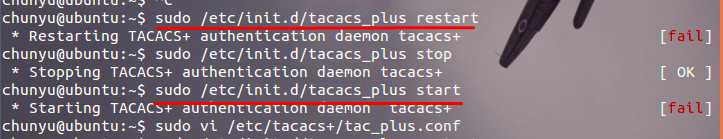

(2)重启

sudo /etc/init.d/tacacs_plus restart

重启失败:

解决问题:

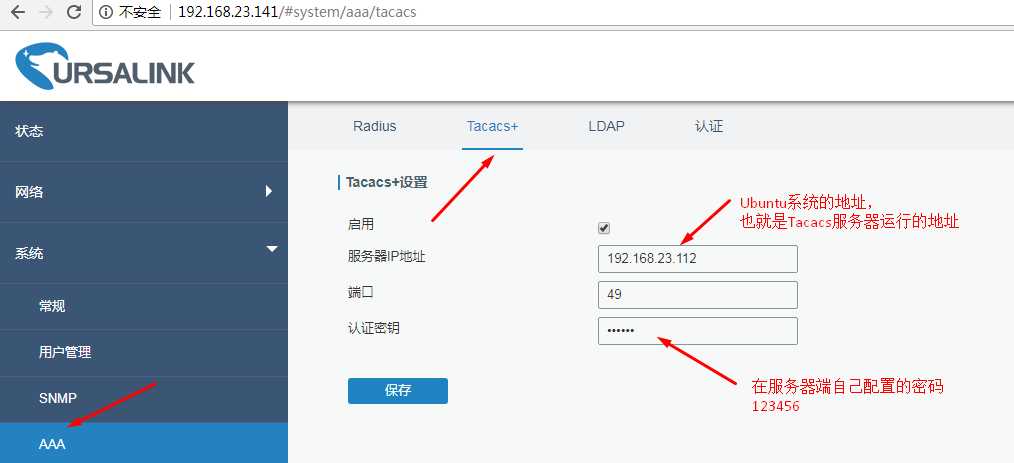

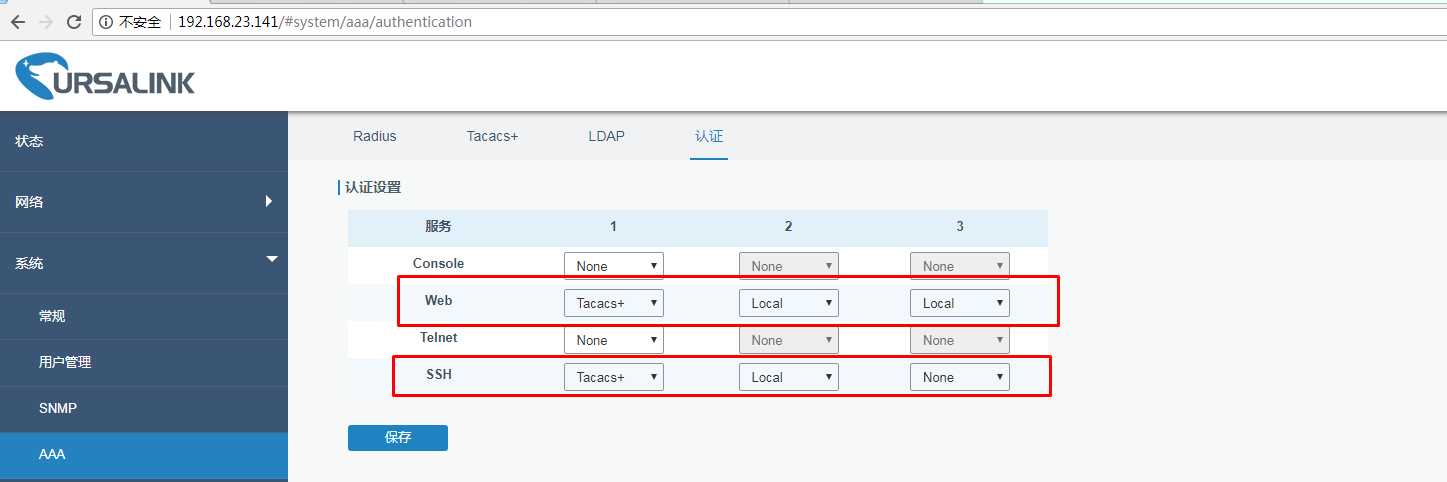

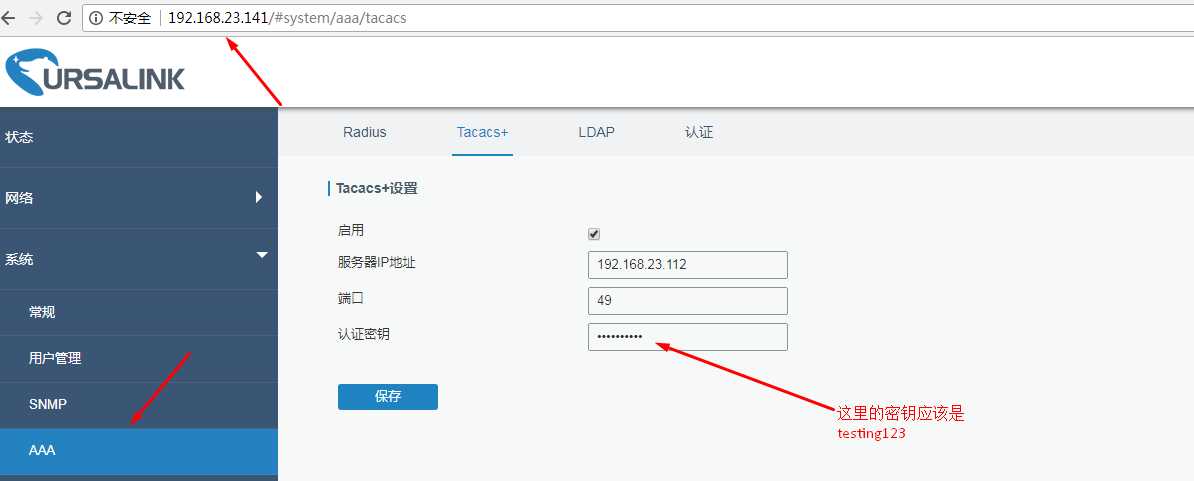

(3)配置Ursalink 路由器

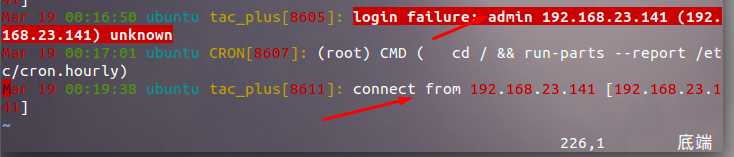

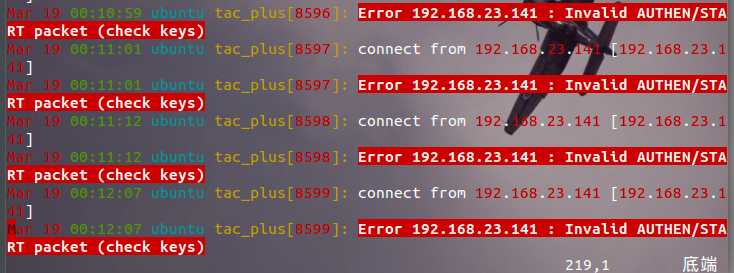

(4)tacacs+服务器上查看log

sudo vi /var/log/syslog

认证失败?问题在于key!修改路由器配置:

(5)重新查看日志:

sudo vi /var/log/syslog

认证成功!