用Win2008R2做Radius服务器 -- Cisco设备篇

Win2008R2 做Radius 服务器 Cisco 设备篇

最近公司准备改用Radius作为cisco设备的验证服务器,出于好奇,自己先搭配一个Radius服务器做测试。最开始我用的是Tekradius这个服务器,做认证是没有问题,但是在做授权的时候,怎么都不能得到privilege15的权限,研究了好久都没有成功,暂时放一边。然后我改用Win2008R2的NPS来作为Radius服务器,认证和授权都成功了。

首先安装好Win2008R2,在”服务器管理器”添加新的角色,选“网络策略和访问服务”,只选择”网络策略服务器(NetworkPolicy Server)”就可以了。

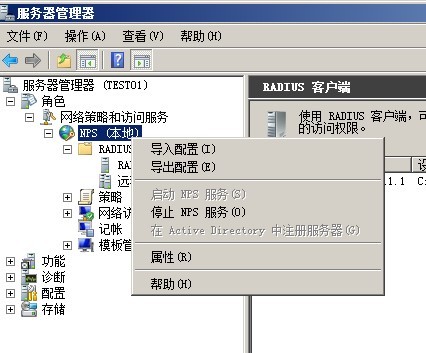

然后设置NPS,因为我测试的环境没有建域,所以在右击NPS的“在AD中注册服务器”是灰色的,如果在域环境使用,需要先注册一下,默认是不自动注册的。

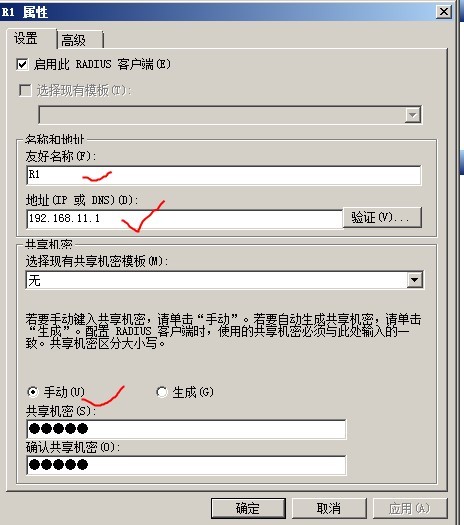

第一步我们先加入Raidus的客服端,也就是cisco设备。点开“Radius客服端和服务器”,选择“Radius客服端”,点击右边菜单栏的“新建”,然后输入以下信息,共享机密是和cisco设备建立连接的密码,可以随便设。

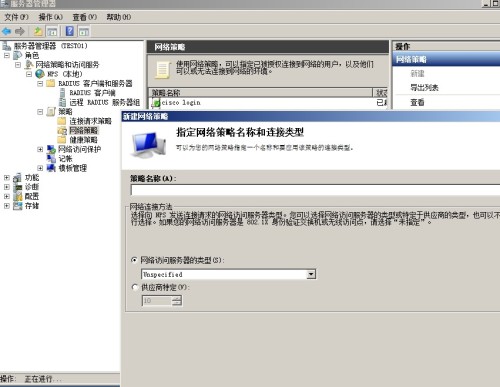

第二步建立认证和授权的策略,点开“策略”,右击“网络策略”,选择“新建”,虽然输入一个名字,点下一步,

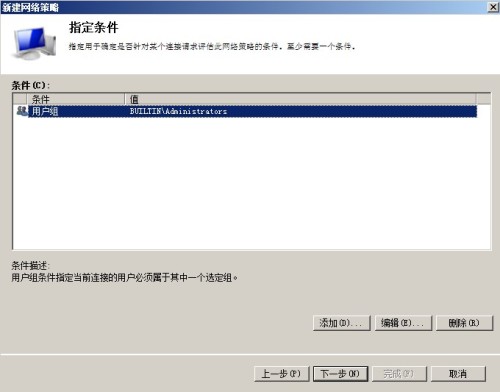

在"指定条件"这里,我是用本地的用户组作为条件,点击“添加”,选“用户组”,这里是输入本地的administrators,确定后下一步

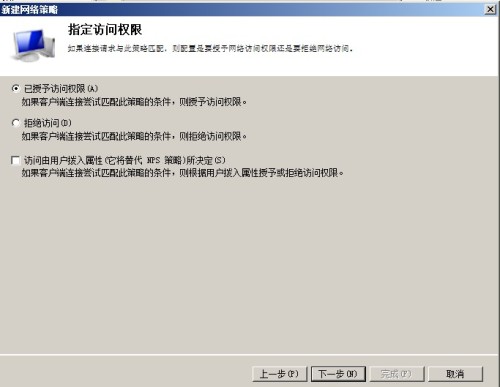

在“指定访问权限”这,直接下一步,

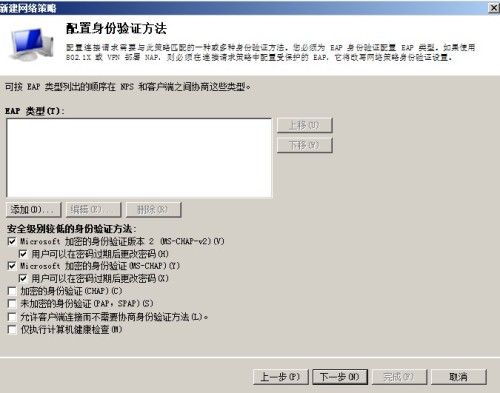

“配置身份验证方法”,要勾上“未加密身份认证”,点下一步

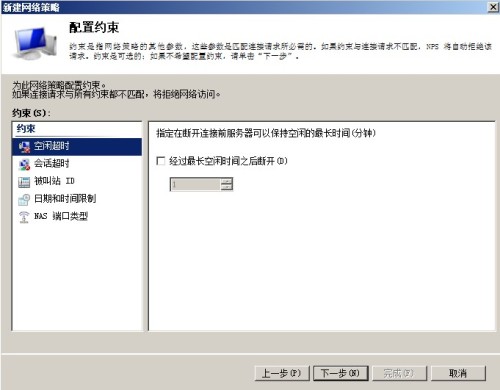

配置约束,继续偷懒,下一步

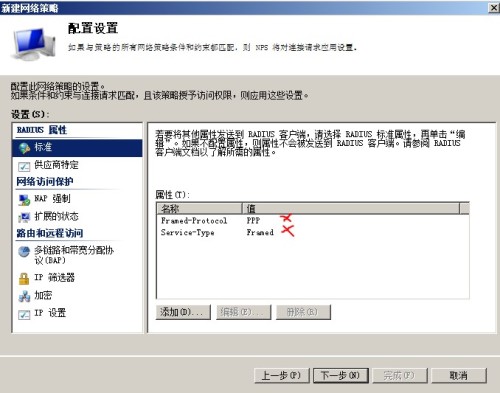

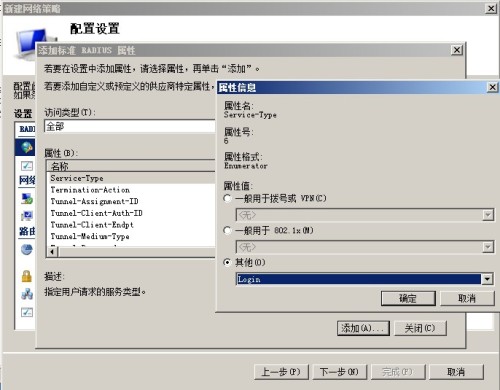

”配置设置“,这个页面中的RADIUS属性设置是关键,点击”标准“,把默认的2个属性删掉,

然后添加service-type, 在”其它”那选择Login

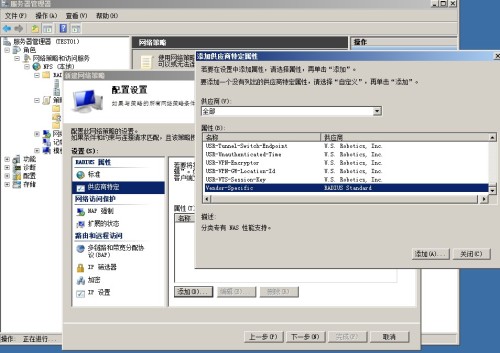

点击”供应商特定“设置授权,点击“添加”,选择Vendors-specific点添加

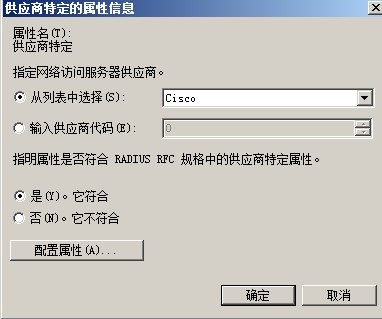

弹出属性信息的界面,选择Cisco,然后点击“配置属性”

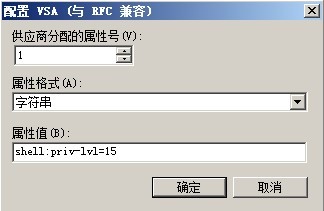

配置VSA,属性号:1,属性格式:字符串,设置值:shell:priv-lvl=15

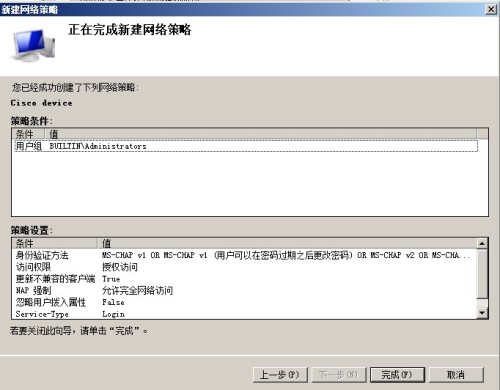

设置完后,点击下一步,会出现汇总信息,然后点击完成。NPS设置完成。

最后在cisco设备上配置AAA命令,

aaa new-model 开启aaa模式

以下命令是做本地保护的,强烈建议做console口的线路保护

aaa authentication login NOAUTHEN none 保护-不认证

aaa authorization exec NOAUTHOR none 保护-不授权

aaa authorization console

line console 0 本地线路的保护

login authenticationNOAUTHEN 设定对CON口不进行认证,保留最后一个进入的方法,以防万一

authorization execNOAUTHOR 建议配置,但最好配置上

aaa authentication login default group radius local // login认证,首先通过radius服务器,其次是local

aaa authorization exec default group radius local // 授权认证,首先通过radius服务器,其次是local

line vty 0 4 // telnet 的认证授权

login authenticationdefault

authorization execdefault

radius-server host 192.168.11.10 auth-port 1812 acct-port 1813 keycisco //配置radius服务器,key就是刚才设置的共享机密。

本文出自 “kmZone” 博客,请务必保留此出处http://337962.blog.51cto.com/327962/1838395