微擎文件编辑SQL注入

时间:2016-07-30 18:27:30

收藏:0

阅读:5187

漏洞名称:微擎文件编辑SQL注入

补丁文件:/web/source/site/article.ctrl.php

补丁来源:阿里云云盾自研

漏洞描述:微擎的/web/source/site/article.ctrl.php中对$_GPC[‘template‘]、$_GPC[‘title‘]、$_GPC[‘description‘]、$_GPC[‘source‘]、$_GPC[‘author‘]参数未进行正确转义过滤,导致SQL注入的产生

解决方法

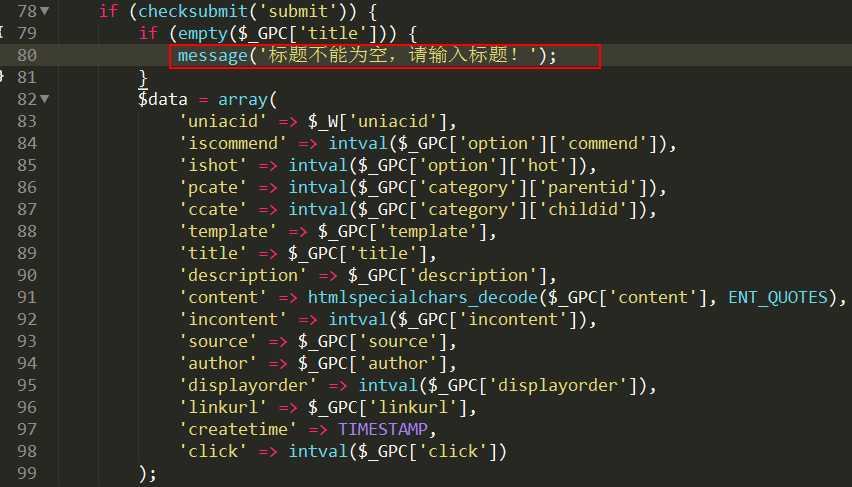

搜索代码

message(‘标题不能为空,请输入标题!‘);

如下图:

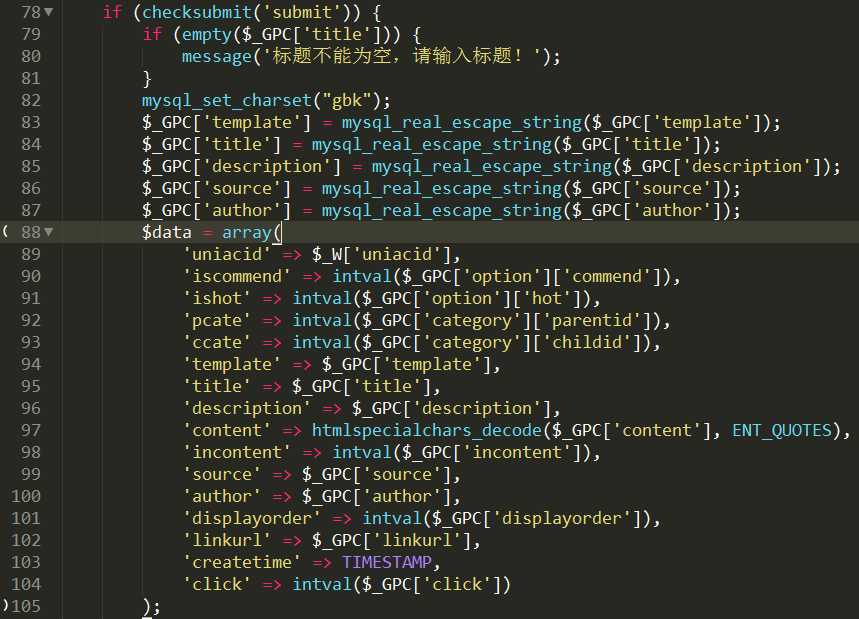

在

82行 前添加代码mysql_set_charset("gbk");$_GPC[‘template‘] = mysql_real_escape_string($_GPC[‘template‘]);$_GPC[‘title‘] = mysql_real_escape_string($_GPC[‘title‘]);$_GPC[‘description‘] = mysql_real_escape_string($_GPC[‘description‘]);$_GPC[‘source‘] = mysql_real_escape_string($_GPC[‘source‘]);$_GPC[‘author‘] = mysql_real_escape_string($_GPC[‘author‘]);

修改后如图:

评论(0)